Immer mehr Cyberangriffe treffen KMUs

27-02-2024

Immer mehr Cyberangriffe treffen KMUs

27-02-2024

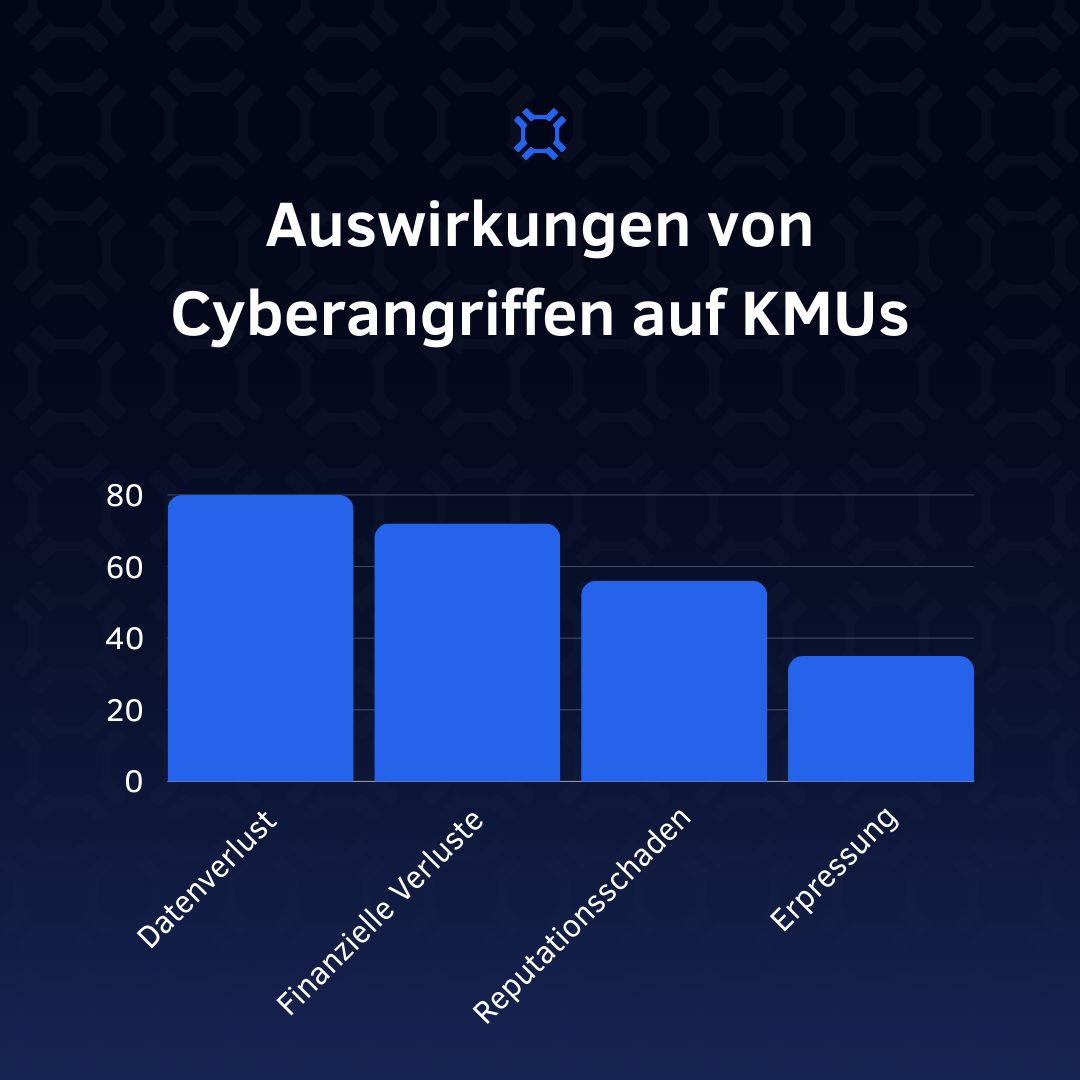

Kleine und mittlere Unternehmen (KMUs) sind in zunehmendem Maße Ziel von Cyberangriffen. Die Gefahren, die durch solche Angriffe entstehen, können vielfältig und schwerwiegend sein.

Um diese Gefahren zu mindern, sollten KMUs in umfassende Sicherheitsmaßnahmen investieren, darunter regelmäßige Sicherheitsüberprüfungen, die Implementierung von Firewalls und Antivirus-Software, regelmäßige Datensicherungen und Schulungen der Mitarbeiter in Bezug auf Cybersicherheit.

Um Cyberangriffen vorzubeugen und die damit verbundenen Risiken zu minimieren, können kleine und mittlere Unternehmen (KMUs) mehrere proaktive Maßnahmen ergreifen. Hier sind einige Schlüsselstrategien:

Durch die Implementierung dieser Maßnahmen können KMUs ihre Anfälligkeit für Cyberangriffe reduzieren und eine sicherere Umgebung für ihre Geschäftsoperationen schaffen.

Stellen wir uns ein mittelständisches Handwerksunternehmen vor, das sich auf Sanitär- und Heizungsinstallationen spezialisiert hat. Dieses Unternehmen, nennen wir es "MeisterFluss GmbH", beschäftigt 30 Mitarbeiter, darunter Büropersonal, Handwerker und das Management.

Trotz des traditionellen Geschäftsfeldes nutzt MeisterFluss moderne Technologien für die Verwaltung von Kundendaten, Buchhaltung und die Planung von Arbeitsaufträgen. Durch die Digitalisierung ihrer Prozesse ist MeisterFluss jedoch auch verschiedenen Cyberbedrohungen ausgesetzt. Hier ist, wie MeisterFluss präventive Maßnahmen gegen Cyberangriffe ergreifen könnte:

MeisterFluss führt regelmäßige Schulungen für alle Mitarbeiter durch, um sie über die Risiken von Phishing-E-Mails, unsicheren Passwörtern und anderen gängigen Cyberbedrohungen zu informieren. Dies beinhaltet auch Anleitungen zum sicheren Umgang mit Kundendaten und zur Verwendung von sicherem Wi-Fi, insbesondere für die Techniker, die oft unterwegs sind und auf Unternehmensressourcen zugreifen müssen.

Das Unternehmen installiert eine kommerzielle Firewall und Antivirus-Software, um das Firmennetzwerk und die Endgeräte vor Malware und unerlaubten Zugriffen zu schützen. Alle Systeme werden so konfiguriert, dass sie automatische Updates erhalten, um sicherzustellen, dass Sicherheitslücken schnell geschlossen werden.

MeisterFluss implementiert eine Strategie für regelmäßige Backups wichtiger Daten, einschließlich Kundendatenbanken, Finanzunterlagen und Projektplänen. Diese Backups werden sowohl vor Ort als auch in der Cloud gespeichert, um gegen physische und digitale Risiken abgesichert zu sein. Ein klar definierter Wiederherstellungsplan gewährleistet, dass das Unternehmen im Falle eines Datenverlustes schnell reagieren kann.

Zugriffsrechte werden strikt nach dem Prinzip der geringsten Rechte vergeben. Das bedeutet, dass Mitarbeiter nur Zugang zu den Systemen und Daten erhalten, die sie für ihre spezifischen Aufgaben benötigen. Starke Passwörter und Multi-Faktor-Authentifizierung werden für den Zugriff auf sensible Systeme eingesetzt.

MeisterFluss entwickelt einen Incident Response Plan, der klare Anweisungen enthält, wie im Falle eines Cyberangriffs vorgegangen werden soll. Dieser Plan umfasst die sofortige Benachrichtigung des IT-Sicherheitsteams, die Isolation betroffener Systeme, die Benachrichtigung betroffener Kunden und die Zusammenarbeit mit externen Sicherheitsexperten, falls nötig.

Ein konkretes Beispiel für die Anwendung dieser Maßnahmen könnte ein Phishing-Versuch sein, bei dem ein Mitarbeiter eine E-Mail erhält, die scheinbar von einem bekannten Lieferanten stammt, aber in Wirklichkeit einen schädlichen Link enthält. Dank der Schulungen erkennt der Mitarbeiter die verdächtigen Merkmale der E-Mail und meldet sie dem IT-Team, ohne den Link anzuklicken oder sensible Informationen preiszugeben. Das IT-Team untersucht den Vorfall, bestätigt die bösartige Natur der E-Mail und informiert alle Mitarbeiter über diesen spezifischen Betrugsversuch, um zukünftige Vorfälle zu verhindern.

Durch die Kombination aus Bildung, technischen Maßnahmen und klaren Verfahren kann MeisterFluss GmbH sich effektiv gegen eine Vielzahl von Cyberbedrohungen schützen und gleichzeitig ein Bewusstsein für Cybersicherheit im gesamten Unternehmen fördern.

Cyberangriffe können auf verschiedene Arten und Weisen durchgeführt werden, aber viele folgen einem ähnlichen Muster, das als "Cyberangriffs-Kill-Chain" bekannt ist. Diese Kette beschreibt die Schritte, die Angreifer typischerweise unternehmen, um einen Angriff durchzuführen. Hier ist eine vereinfachte Darstellung eines solchen Angriffs, angepasst auf ein Handwerksunternehmen wie MeisterFluss GmbH:

In dieser Phase sammelt der Angreifer Informationen über das Zielunternehmen. Dazu können öffentlich zugängliche Informationen gehören, wie Unternehmenswebsite, soziale Medien und Branchenverzeichnisse, um Schwachstellen im IT-System oder in den menschlichen Verhaltensweisen zu identifizieren. Der Angreifer könnte zum Beispiel herausfinden, dass MeisterFluss regelmäßig bestimmte Lieferanten nutzt oder dass das Unternehmen kürzlich eine neue IT-Infrastruktur eingeführt hat.

Basierend auf den gesammelten Informationen entwickelt der Angreifer eine Methode oder ein Werkzeug, um das Ziel anzugreifen. Dies könnte ein speziell gestalteter Phishing-Angriff sein, der auf das Unternehmen zugeschnitten ist, oder Malware, die spezifische Schwachstellen in der Software ausnutzt, die vom Unternehmen genutzt wird.

Der Angreifer liefert die schädliche Software oder den schädlichen Link an das Ziel. Im Falle von MeisterFluss könnte dies durch eine gefälschte E-Mail erfolgen, die scheinbar von einem bekannten Lieferanten stammt und die Mitarbeiter dazu auffordert, auf einen Link zu klicken oder einen Anhang zu öffnen.

Sobald das schädliche Element (z.B. der Link oder Anhang) aktiviert wird, nutzt der Angreifer bestehende Sicherheitslücken aus, um unbefugten Zugriff auf das System zu erlangen. Dies könnte das Installieren von Malware auf dem Netzwerk des Unternehmens beinhalten, die dem Angreifer weitere Kontrolle gibt.

Die Malware wird auf dem Zielnetzwerk installiert, was dem Angreifer dauerhaften Zugriff gewährt. Dies kann zum Beispiel ein Backdoor-Trojaner sein, der es dem Angreifer ermöglicht, jederzeit auf das Netzwerk zuzugreifen.

Der Angreifer etabliert eine Fernsteuerung über die infizierten Systeme, oft durch Kommunikation mit einem externen Server. Dies ermöglicht es dem Angreifer, Befehle zu senden, Daten zu stehlen oder zusätzliche Malware zu installieren.

In dieser letzten Phase führt der Angreifer seine beabsichtigten Aktionen durch. Das kann Datenklau, Verschlüsselung von Dateien für Lösegeldforderungen (Ransomware), Sabotage von Betriebssystemen oder das Sammeln von sensiblen Informationen sein.

Ein praktisches Beispiel wäre, wenn ein Angreifer herausfindet, dass MeisterFluss kürzlich eine neue Buchhaltungssoftware eingeführt hat. Der Angreifer könnte eine Phishing-E-Mail gestalten, die aussieht, als käme sie vom Softwareanbieter, mit einem Link zu einem angeblichen Update, das eine Sicherheitslücke beheben soll. Ein Mitarbeiter klickt auf den Link, was zur Installation eines Keyloggers führt. Der Angreifer kann dann Zugangsdaten stehlen, um sich Zugriff auf sensible finanzielle Daten zu verschaffen.

Um solche Angriffe zu vermeiden, ist es entscheidend, dass Unternehmen wie MeisterFluss GmbH in Cybersicherheitsschulungen für Mitarbeiter investieren, regelmäßige Sicherheitsüberprüfungen durchführen und starke Sicherheitsmaßnahmen implementieren.

Natürlich freuen wir uns, wenn unsere Inhalte und Erkenntnisse eine breitere Aufmerksamkeit finden und auch außerhalb unserer eigenen Plattform geteilt und diskutiert werden. Wenn du Inhalte von unserem Blog zitieren möchtest, bitten wir lediglich darum, dass du Talentstark als Quelle angibst. Eine korrekte Quellenangabe hilft nicht nur dabei, die Urheberschaft zu respektieren, sondern ermöglicht es auch interessierten Lesern, weitere Informationen direkt bei uns zu finden. Wir glauben fest an die Verbreitung von Wissen und Ideen und unterstützen den Austausch innerhalb der Community, solange die Quelle klar und deutlich angegeben wird.

Disclaimer für Blog-Inhalte

Bitte beachte, dass alle Inhalte auf diesem Blog mit größter Sorgfalt und nach bestem Wissen und Gewissen erstellt wurden. Der Zweck dieses Blogs ist es, allgemeine Informationen und Einblicke zu teilen, die für die Leserschaft von Interesse sein

könnten. Trotz unserer Bemühungen um Genauigkeit und Aktualität der bereitgestellten Informationen können wir keine Garantie für die Vollständigkeit, Richtigkeit oder Zuverlässigkeit der Inhalte geben. Die Informationen auf diesem Blog dienen

ausschließlich zu Informationszwecken und stellen keine professionelle Beratung dar. Entscheidungen, die aufgrund der Inhalte dieses Blogs getroffen werden, liegen in der alleinigen Verantwortung des Lesers. Wir empfehlen, bei spezifischen Anliegen

oder Fragen stets professionellen Rat einzuholen. Wir behalten uns das Recht vor, Inhalte jederzeit und ohne vorherige Ankündigung zu ändern oder zu entfernen. Des Weiteren können wir nicht für die Inhalte externer Links verantwortlich gemacht

werden. Für die Inhalte der verlinkten Seiten sind ausschließlich deren Betreiber verantwortlich. In keinem Fall haften wir für irgendwelche direkten, indirekten, speziellen oder sonstigen Folgeschäden, die sich aus der Nutzung dieses Blogs oder der

Unfähigkeit, den Blog zu nutzen, ergeben, selbst wenn wir über die Möglichkeit solcher Schäden informiert wurden. Durch die Nutzung dieses Blogs erkennst du an, dass du die Bedingungen dieses Disclaimers verstanden hast und dich damit einverstanden

erklärst. Wenn du mit den Bedingungen dieses Disclaimers nicht einverstanden bist, bitten wir dich, diesen Blog nicht zu nutzen. Wir danken dir für dein Verständnis und deine Unterstützung und hoffen, dass du die Inhalte unseres Blogs nützlich

findest.